Wie man die Authentizität des EntraID SAML Identitätsproviders auf der Palo Alto Firewall überprüft, habe ich bereits in Part 1 gezeigt:

Palo Alto Globalprotect SAML Authentication mit eigenem Zertifikat – Idiocy

Hier geht es nun darum die Pakete von der Firewall zum EntraID zu verifizieren. Zunächst muss wieder ein Zertifikat erstellt werden. Ich habe mich für Self-Signed entschieden:

openssl req -x509 -newkey rsa:2048 -keyout key.pem -out cert.cer -sha256 -days 3650 -nodes

openssl pkcs12 -export -out entra.p12 -inkey key.pem -in cert.pem

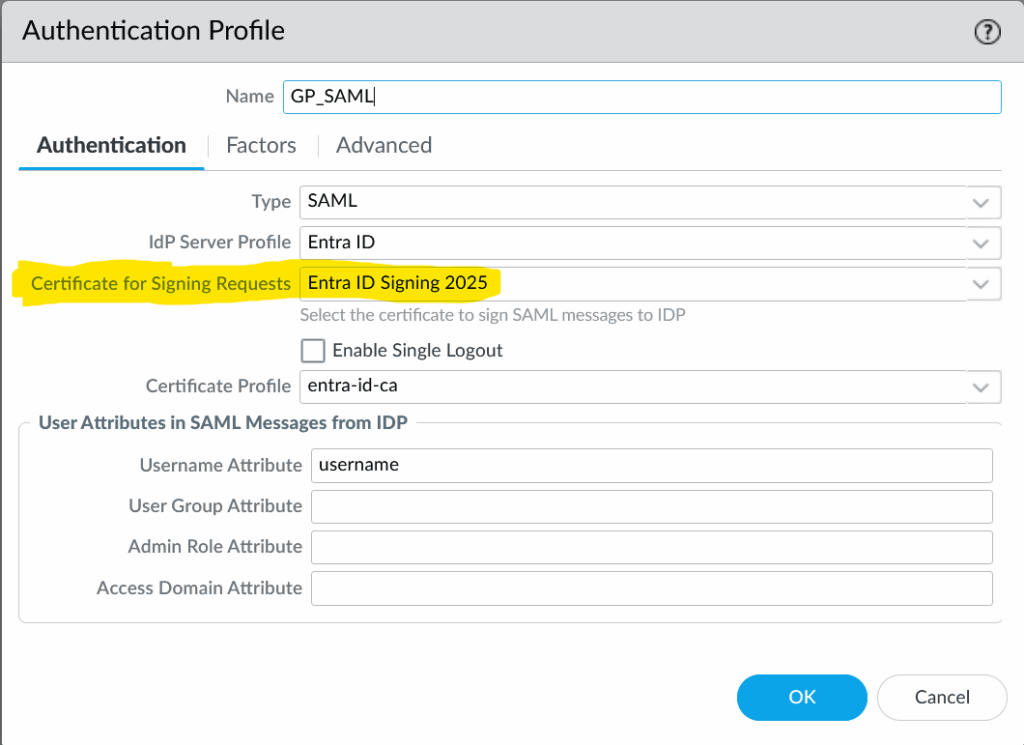

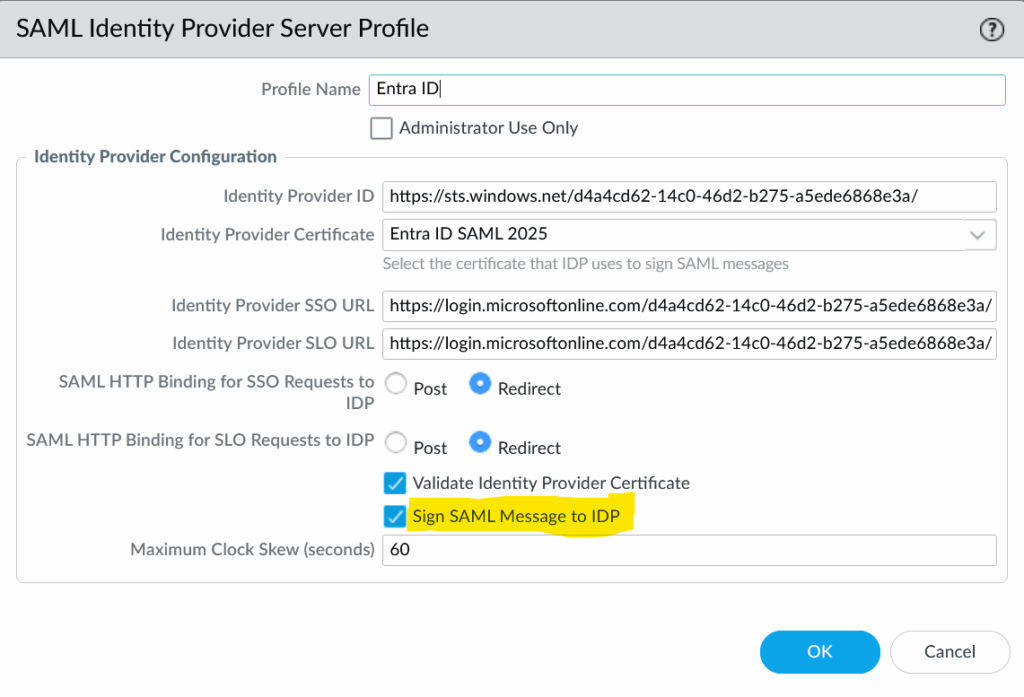

Die PKCS12 Datei importiert man auf der Palo Alto Firewall und ändert dann das Authentication Profile sowie den SAML Provider wie folgt ab:

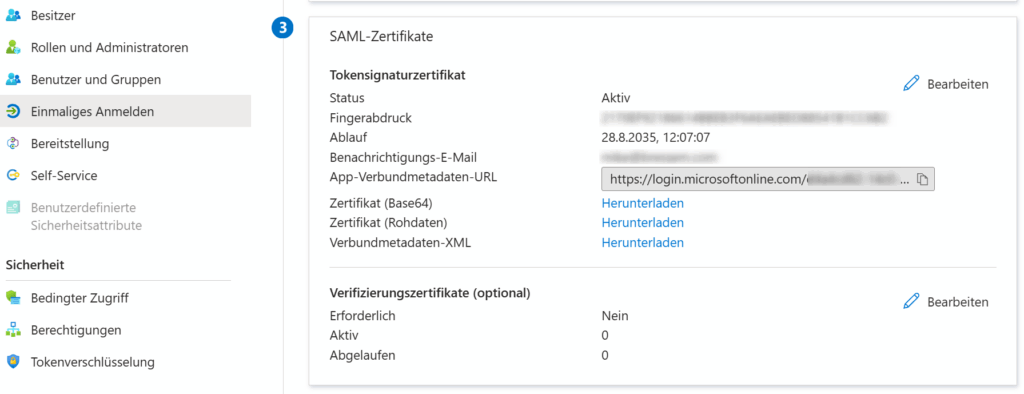

Im EntraID klickt am dann unter Einmaliges Anmelden (was wahrscheinlich eine schlechte Übersetzung von Single-Sign-On ist) auf Bearbeiten des Verifizierungszertifikats:

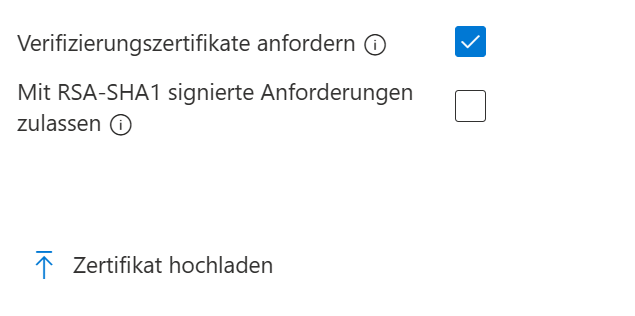

Hier kann dann auch die eben erstellte cert.cer Datei hochgeladen werden:

Nach einem Commit sollte das dann auch schon funktionieren…

Leave a Reply