PAN-OS 12.1 beschwert sich, wenn das Zertifikat vom SAML IdP nicht überprüft wird:

Setting the validate-idp-certificate -> yes in SAML IdP server profile “Entra ID” is recommended to follow security best practices

Grund genug da mal etwas Zeit reinzustecken… zuerst habe ich mir ein self-signed Zertifikat unter Linux generiert:

Neuen Key und Zertifikat erstellen

openssl req -x509 -newkey rsa:2048 -keyout key.pem -out cert.pem -sha256 -days 3650 -nodes

PFX bzw P12 erstellen

openssl pkcs12 -export -out entra.p12 -inkey key.pem -in cert.pem

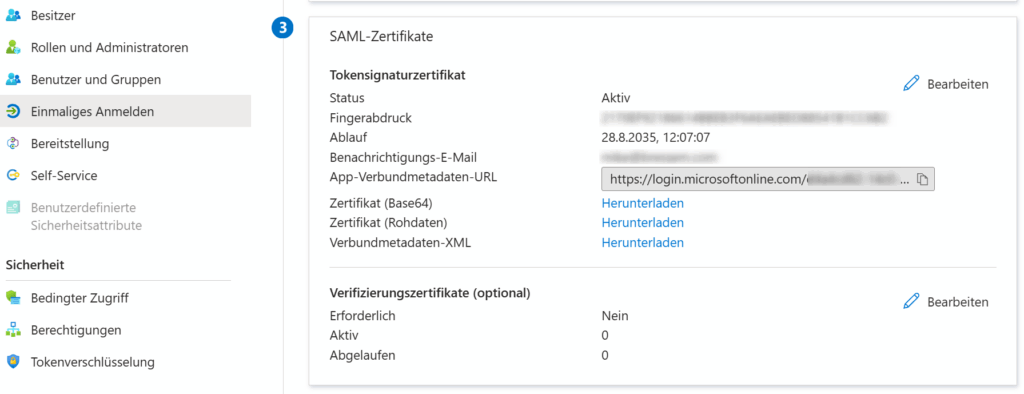

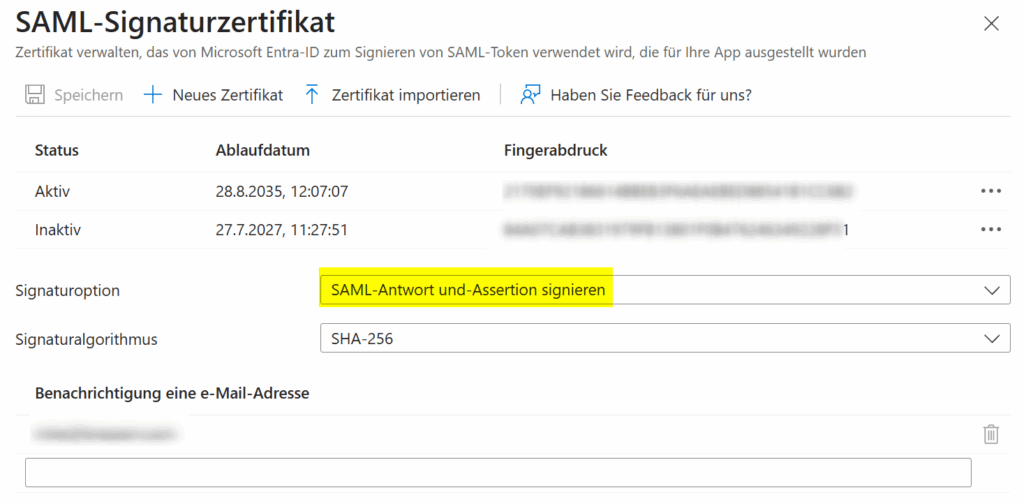

Dann habe ich das PKCS12 im Entra ID importiert und aktiviert:

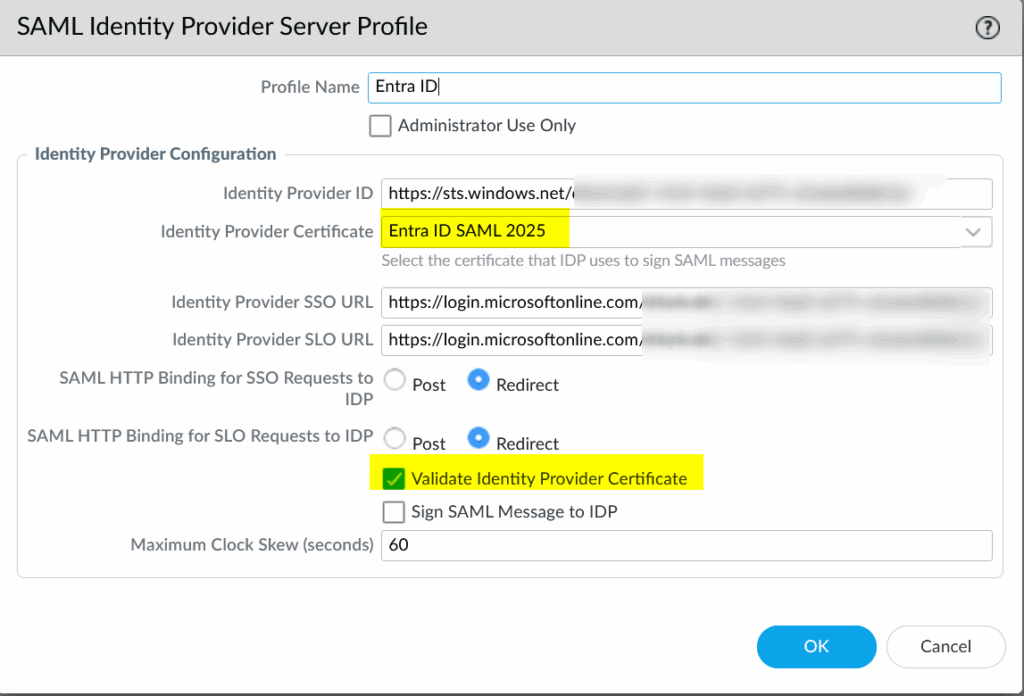

Danach habe ich nur das cert.pem in die Palo Alto Firewall importiert und es beim SAML IdP hinterlegt…

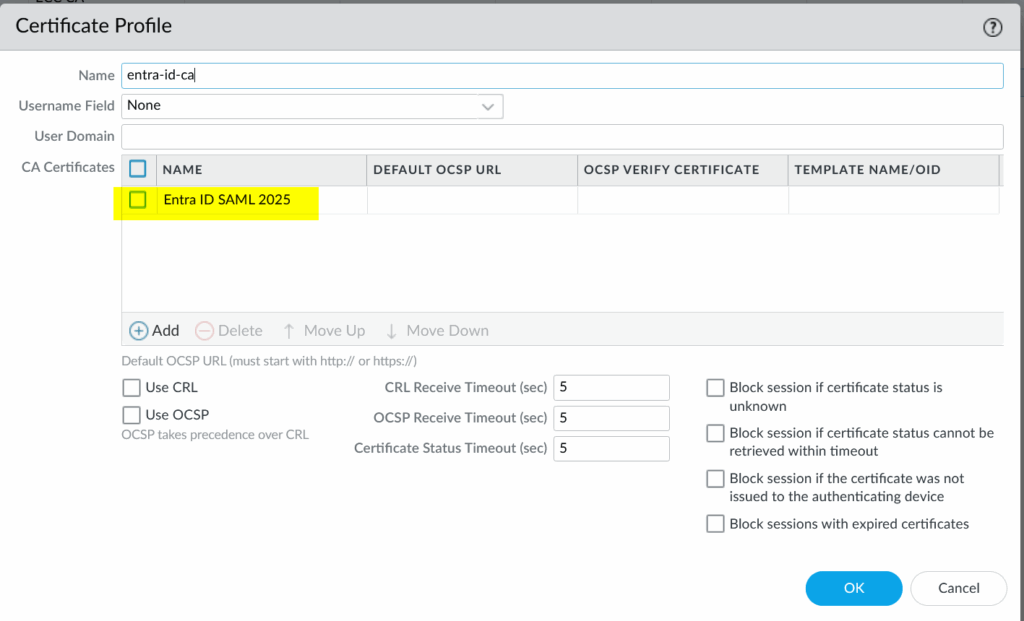

Damit man es für die Überprüfung verwenden kann, muss ein Certificate Profile erstellt werden…

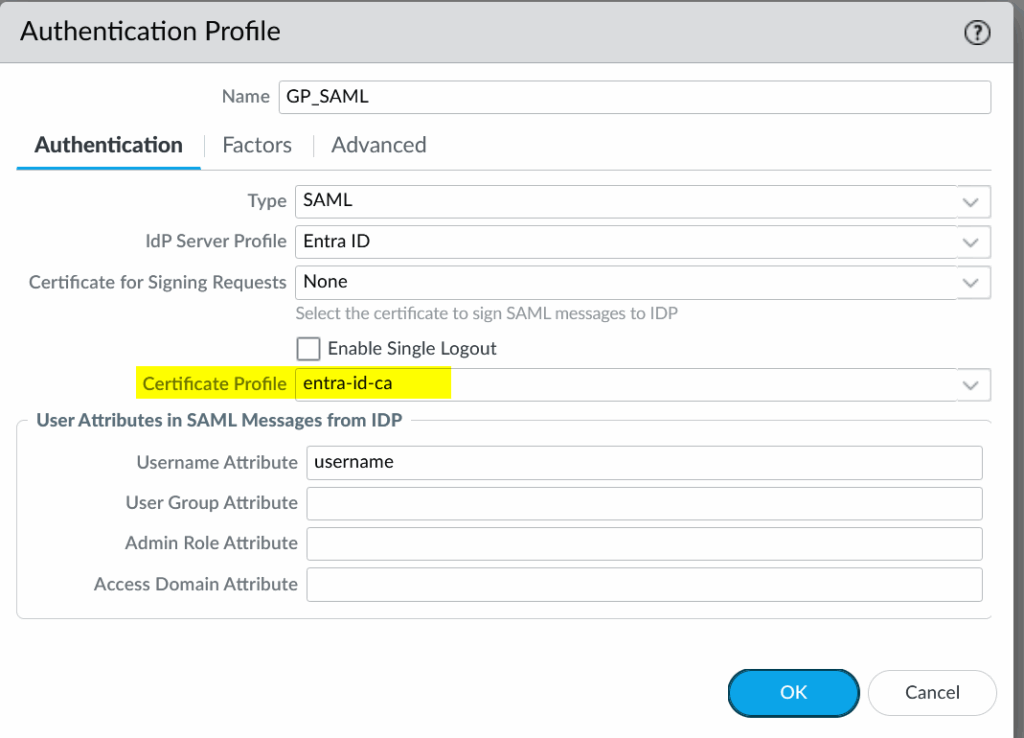

Dann noch das Authentication Profile anpassen…

Und schon fertig 🙂

Leave a Reply